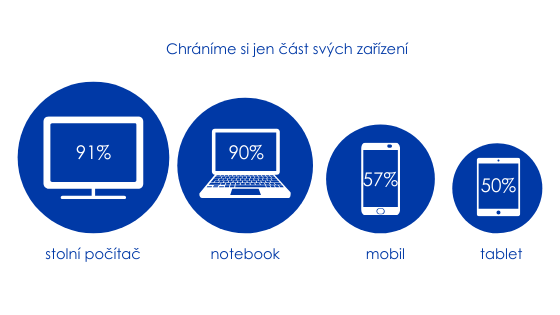

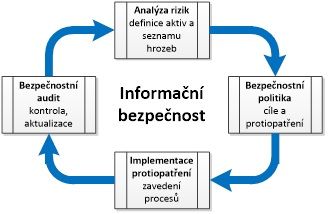

Úspěšná implementace NIS2: Zabezpečte svou organizaci před kybernetickými hrozbami - Atlaso.cz - portál plný informací

S nástrojem Security Copilot vnáší Microsoft do ochrany před kybernetickými útoky sílu umělé inteligence – Microsoft News Center

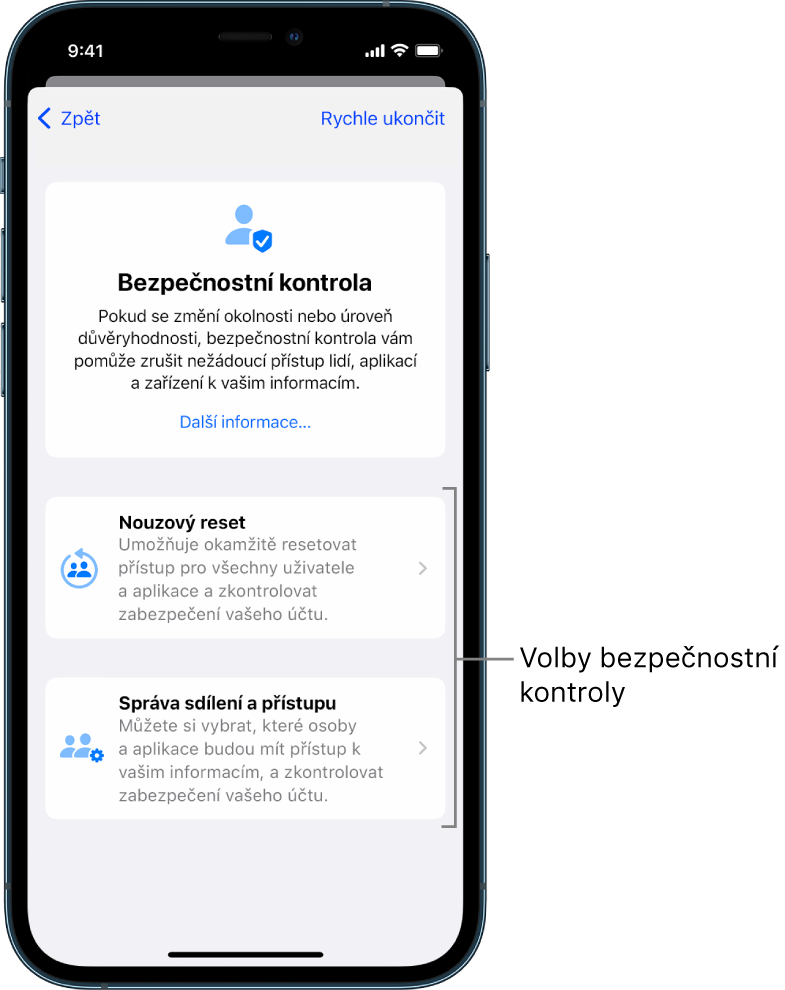

Zastavení sdílení s uživateli a aplikacemi pomocí funkce Bezpečnostní kontrola na iPhonu - Podpora Apple (CZ)

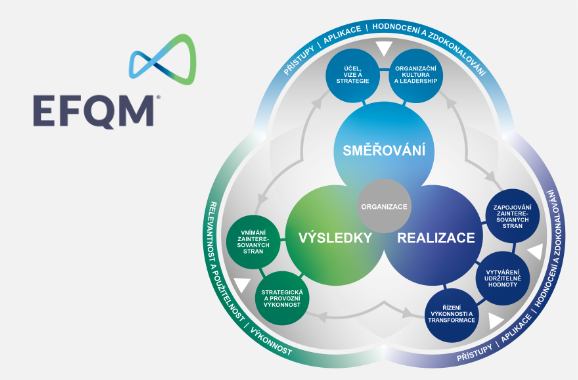

Model EFQM – praktický nástroj pro řízení transformace i budování firemní kultury — Česká společnost pro jakost

![Policejní akademie ČR [www.polac.cz] Policejní akademie ČR [www.polac.cz]](https://www.polac.cz/o_skole/veda/schema.jpg)